PQC密钥生成的能量足迹

我们经常忘记计算的能量足迹,但时钟的每一次tick都会消耗更多的能量,而且处理器承受的压力越大,消耗的能量就越多。总的来说,这个足迹是巨大的并且在增长,包括消费设备、数据中心和连接网络:

图 1 { 这里]

Ayers 等人估计,全球排放量中约有 1.7% 来自 ICT 行业,而且能源足迹增长迅速。就电信基础设施而言,能源消耗目前占地球上所有能源消耗的 1% (258 TWh)。

随着能源消耗的增加,我们需要了解能量受限设备(如 IoT 和嵌入式设备)消耗了多少能量。这些设备的电力供应通常有限,例如电池供电,甚至可以通过无线电发射供电(例如被动 RFID 标签)。因此,能源消耗将对设备的操作产生重大影响。

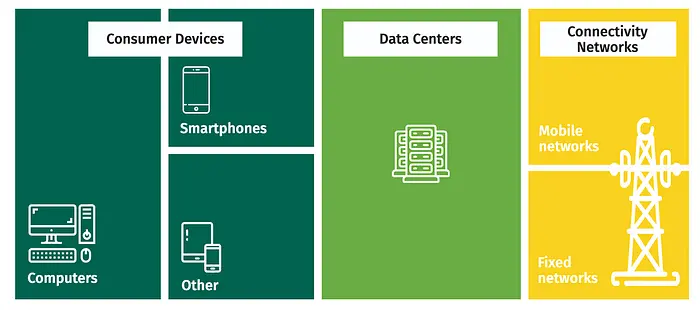

对于密码学方法,因此重要的是了解我们转向后量子密码学方法的基本能量足迹。我们的新论文概述了在嵌入式设备上使用 OpenSSL 3.5 的 ML-KEM 与传统方法的实验工作 [ 这里]:

图 1: [ arXiv][ IACR]

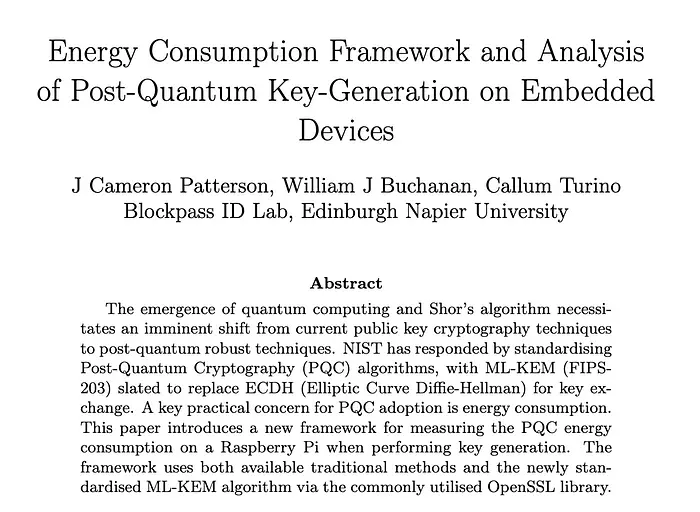

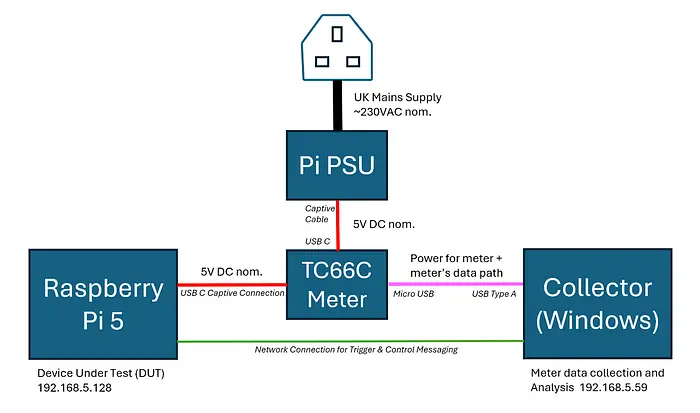

对 PQC 的支持最近已添加到 OpenSSL 3.5 版本中,因此我们在 Raspberry Pi 上评估了此版本。该设置使用了 TC66C 电表 [ 这里] 用于测量电源的能量:

这样,就设置了一个 Windows 收集器代理,以向 R-PI 发送信号以启动实验:

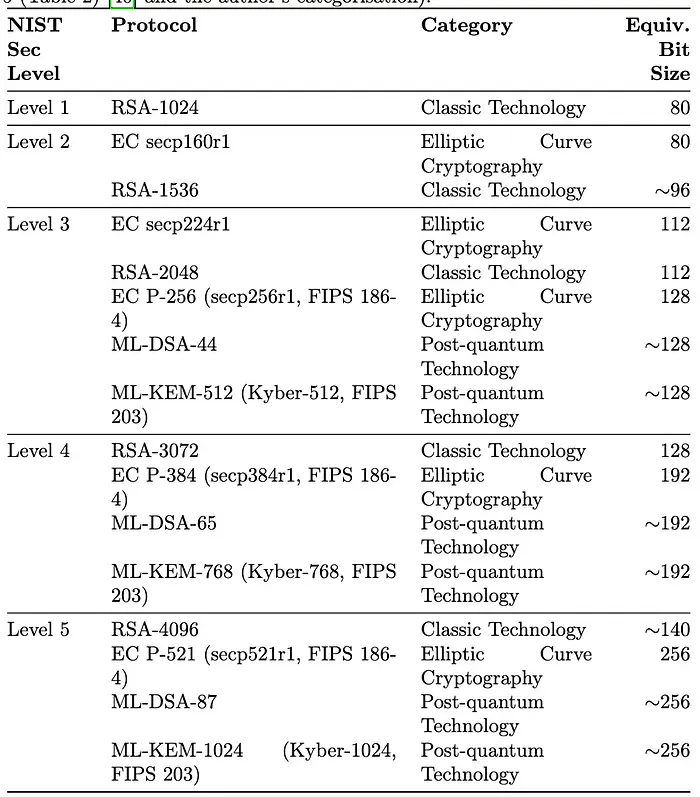

在实验开始之前,有一个延迟,以便让事情稳定下来,然后实验开始,针对给定的参数集,包括安全级别和各种算法。使用的级别和方法包括经典方法(例如 ECC 和 RSA)和 ML-KEM:

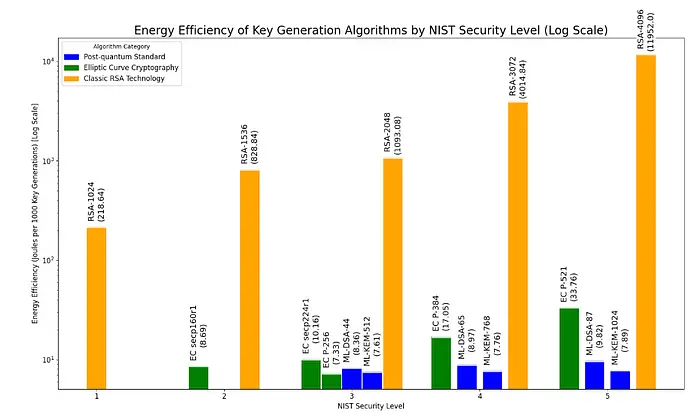

每种算法每 1,000 次密钥生成的焦耳能量率的结果:

我们可以看到,RSA 是迄今为止最耗能的,而对于 ML-KEM 512,其消耗与 EC P-256 相当。对于 ML-KEM-1024,能量消耗远低于 P-521。